Mi primer Libro “DeepWeb & DarkWeb – The Real History”

Después de casi dos años de planeación, pero sobre todo de tener el tiempo para escribir, lo he logrado, escrito a puño y letra; ahora pasarlo a la computadora con cada uno de los ejemplos y empezar con la creación final del libro fue todo un reto por el poco tiempo que me dejan mis actividades diarias.

Leer más →

off

Mi sueño convertido en Martirio con Alienware Dell

Hoy decidí compartir mi experiencia por dos motivos, el principal, sacar este sentimiento que tengo y el segundo, advertir de la realidad de este equipo, su soporte y la atención de la empresa SIC que brinda el servicio a Dell y Lenovo.

Pero creo conveniente contarles toda mi experiencia al día de hoy y será de esta forma:

Leer más →

off

Instalación Kali Rolling 2016.2

Que tal amigos, he visto en Internet que much@s buscan acerca de como instalar kali, por lo que me dispuse avcrear esta publicación, con la finalidad de que todos puedan instalar Kali Linux, en su más reciente versión “Kali 2016.2”, en la publicación anterior, les platique un poco de la historia y el origen de esta herramienta tan popular en todos los que nos dedicamos a la seguridad de la información, pero no de diga a todos aquellos que tienen intereses en las artes de la penetración de sistemas informáticos.

Todos quieren saber como es y como funciona esta herramienta, por lo que me complace el dirigirlos a instalar en sus equipos una maquina virtual que permita ver la funcionalidad de esta honorable herramienta, para poder iniciar, es necesario que cuenten con lo siguiente y que ya este instalado:

Leer más →

off

Historia de Backtrack y Kali

De Backtrack hasta Kali 2016.2

Hola a Todos, antes que nada, este es la primera publicación que hago después de una larga temporada de silencio de mi parte, por lo que he pesado, en realizar una serie de publicaciones que permitan familiarizarse con las diversas herramientas, códigos, aplicaciones, etc. Y faciliten su uso; por lo que este es el inicio de una nueva etapa de publicaciones de apoyo a muchas generaciones nuevas y actuales, que necesitan aclarar dudas o simplemente ver otra forma de uso.

Leer más →

off

Hackers vs Crackers

Hackers vs Crackers

Cuantas veces hemos escuchado estas palabras, que pensándolo bien; la palabra “Hacker” siempre ha sido mal utilizada ya que se refieren en un 95% a ambas palabras a la vez.

Pero saben realmente que hace cada uno, quien hace mal uso de la información, quien se beneficia del robo de información, en que se diferencian?

La mayoría de las personas en todo el mundo, piensa que su significado es lo mismo, que el Hacker es siempre el malo del cuento y el Cracker es un sinónimo del mismo y es raro escuchar sobre él.

Es por ello que me permito brindar las definiciones de cada uno de ellos y dar ejemplos de sus actividades.

Leer más →

offSabes que es el Cómputo Forense?

Cómputo Forense

Muchos solo lo han visto en las películas de ciencia ficción o en programas de tipo CSI, pero realmente saben cual es su alcance real y su razón de ser?

No solo es el recuperar archivos borrados, esto va más allá, hay organismos como la SANS Institute que certifican a los Profesionales en “SANS Computer Forensics Incident Response”

La Wikipedia dice que:

Leer más →

4Protegete y no seas parte de ataques involuntarios este 1º de Julio

No te vuelvas parte de ataques DDoS y DoS

En México se esta viviendo una etapa critica en todos los sentidos y mas ahora, que se han elevado los ataques por hacktivistas y diversos grupos en apoyo a los movimientos sociales por los comicios electorales.

Es necesario indicar, que los ataques de negación de servicio DDoS y DoS (no son hackeos), no se inician el mismo día del ataque, esto conlleva un tiempo dedicado de investigación y sobre todo, para colocar los botnet’s (código en tu equipo para generar ataques/peticiones), en diversos equipos en cientos de usuarios que han abierto links que no reconocen, links cortados con lo que creen que verán algo interesante y no lo es, correos desconocidos y también conocidos de personas que han sido infectadas y lanzan sus intentos de infectar mas equipos al enviar a toda tu lista de contactos algún tipo de troyano, spyware, malware, etc.

Leer más →

offConfías en el servicio de Transfer Banamex

¿Cuál es tu opinión acerca del nuevo servicio “Transfer Banamex”?

Las nuevas formas de pago nos han alcanzado, lástima que también nos han vuelto muy vulnerables.

Se está lanzando en diferentes medios de difusión masiva, el nuevo servicio entre Banamex y Telcel, llamado “Transfer Banamex”; si es muy atractivo, funcional y si lo quieren ver de esta forma muy a la par de las tecnologías de moda en otros países; pero, estamos en México, en una sociedad en la que está expuesta a la inseguridad las 24hrs. al día.

Leer más →

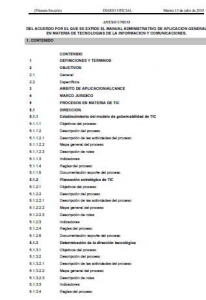

8Sabes que es el MAAGTIC y su Metodología de Implementación

MAAGTIC, Metodología e Implementación

El 13 de julio de 2010, se publicó en el Diario Oficial de la Federación el Acuerdo por el que se expide el Manual Administrativo de Aplicación General en Materia de Tecnologías de la Información y Comunicaciones (MAAGTIC), el cual establece las disposiciones administrativas en materia de tecnologías de la información y comunicaciones que se deberán observar en el ámbito de la Administración Pública Federal y, en lo conducente, en la Procuraduría General de la República, como parte de la estrategia de Gobierno Digital orientada a coordinar las políticas y programas en esa materia, con el principal objetivo de homologar, armonizar reglas y acciones definidas, así como contar con procesos uniformes para el aprovechamiento y aplicación eficiente de las tecnologías de la información y comunicaciones.

Leer más →

17¿Sabes la diferencia entre Penetration Testing y Ethical Hacking?

Todos habrán escuchado alguna vez sobre Penetration Testing (Pruebas de Penetración) y Ethical Hacking (Hackeo Ético), saben que se trata de hackers y ataques a los servidores, pero, realmente conoces que los diferencia y ¿qué hacen cada uno de ellos?

Leer más →

2